การแก้ไข และบริหาร ความเสี่ยงภัยคุกคามไซเบอร์กับธุรกิจดิจิตอล

+0$ Trillion

Expected to cost the world 2021.

+0$ Trillion

Expected to cost the world 2025.

+0$ Billion

for security market in 2022.

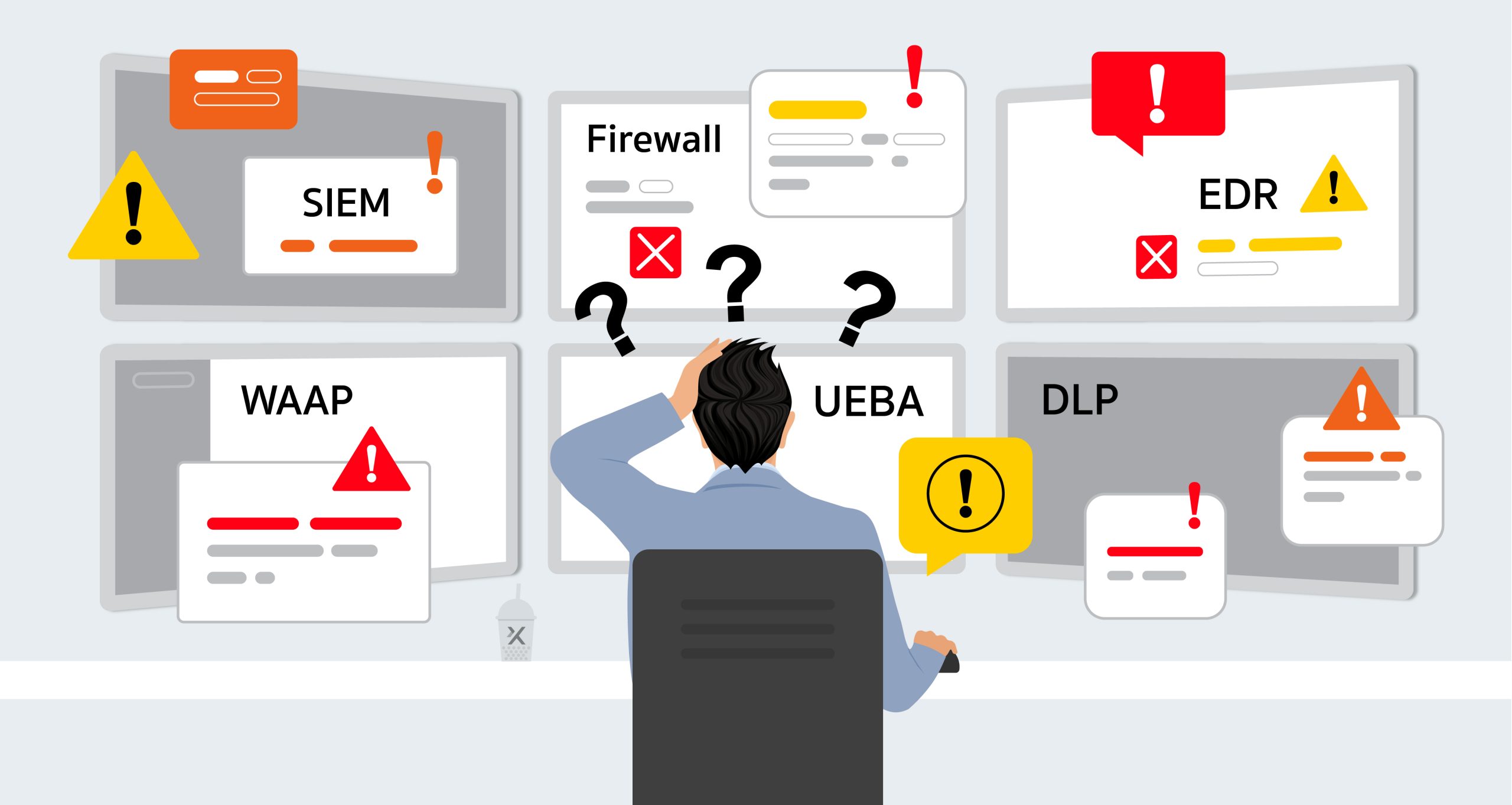

ดังนั้น เทคโนโลยีที่ต้องใช้เวลาในการจัดหาไม่น้อยกว่า 6 เดือน หรือมากถึง 1 ปี จึงเป็นคำตอบที่ชัดเจนว่าเทคโนโลยีที่จัดหา จัดซื้อมานั้นไม่สามารถปกป้องได้ทั้งหมด 100% จึงได้เกิดหลักความคิดจากผู้ผลิตเทคโนโลยี นี้ว่า Zero Trust ซึ่งหนึ่งในความหมายนั้น คือไม่มีเทคโนโลยีที่จัดหา ณ เวลาใดๆสามารถป้องกันภัยคุกคามทางไซเบอร์ได้ตลอดเวลานั่นเอง และยังไม่รวมถึงธรรมชาติของภัยคุกคามทางไซเบอร์นี้ ที่มีการเกิดขึ้นมาใหม่เสมอ จากคนที่ปัจจุบันได้ทำเป็นรูปแบบธุรกิจอย่างจริงจัง ซึ่งคิดค้นวิธีการใหม่ๆ ด้วยเทคโนโลยีใหม่ๆ เพื่อโจมตี และสร้างความไม่ปลอดภัยแก่ข้อมูลดิจิตอลขององค์กรต่างๆ ดังนั้นจึงเห็นได้ว่าในปัจจุบัน มีผู้พยายามนำเสนอ หรือ บริษัทผู้ผลิต (Vendors) คอยนำเสนอ วิธีการใหม่ๆ และแตกต่างกันไปเป็นจำนวนมาก (มากกว่า 100 วิธีให้เลือก) นอกนั้นแล้วโครงสร้างพื้นฐานระบบ โครงข่ายหรือเครือข่ายคอมพิวเตอร์เน็ตเวิร์คที่เป็นฐานรากของการใช้งานระบบข้อมูลดิจิตอล มีส่วนประกอบต่างๆ มากมาย

ตั้งแต่ระบบล่างสุด ระดับสายสัญญานของมาตรฐาน 7-Layer OSI Model ที่นิยมใช้กันเพื่อบริหารจัดการระบบเครือข่ายคอมพิวเตอร์เน็ตเวิร์คจำนวนมาก จนถึงระบบบนสุด ที่เป็นรูปแบบ แอพพลิเคชัน (Application) ที่ผู้ใช้งานคุ้นเคยมากสุด ทำให้เกิดช่องว่างหรือรูรั่วของระบบที่ทำให้ ภัยคุกคามไซเบอร์เข้ามาในระบบเครือข่ายสารสนเทศได้ และเป็นสิ่งที่ผู้บริหารที่รับผิดชอบทั้งหมดที่เกี่ยวข้อง ตั้งแต่ ผู้บริหารโครงข่ายคอมพิวเตอร์ (IT Infra Computer/Network Manager), ผู้บริหาร แอพพลิเคชันคอมพิวเตอร์ (IT Application Manager) หรือ ผู้บริหารไซเบอร์ซีเคียวริตี้ (IT Security Manager) ตลอดจนผู้บริหารระบบสูงด้านไอทีขององค์กร (CTO, CIO, IT Department Director) ต้องบริหารจัดการที่ยุ่งยากมาก ตั้งแต่ การบริหารจัดการ จัดซื้อ จัดหา และเลือกใช้งาน สินค้าด้านไซเบอร์ซีเคียวริตี้ (IT Security) ได้อย่างมีประสิทธิภาพ ให้คุ้มกับการลงทุน ตั้งแต่

1. การเลือกใช้เทคโนโลยี หรือเทคโนโลยี

2. รูรั่วด้านภัยคุกคามทางไซเบอร์ขององค์กรในปัจจุบันเป็นอย่างไร

3. เทคโนโลยี หรือวิธีการใหม่ที่เลือกใช้

4. เทคโนโลยีหรือวิธีการใหม่ที่เลือกใช้ ตอบโจทย์หรือจะปฏิบัติตามกฎหมาย

5. ทีมงานที่ให้บริการดูแล แก้ไขได้ตลอดเวลา

6. การบริหารบุคคลากรที่มีความเชี่ยวชาญ

อุปสรรคของการใช้ IT Security Tools

สิ่งเหล่านี้จึงเป็นสิ่งที่ท้าทายการทำงานของผู้บริหารไอที ในปัจจุบันและอนาคต เป็นอย่างมาก จากเงื่อนไขของธุรกิจที่เข้าสู่ธุรกิจดิจิตอล แต่การเปลี่ยนแปลงนั้นมาพร้อมกับความเสี่ยงภัยคุกคามทางไซเบอร์ที่ต้องบริหารจัดการให้ได้ และสร้างความปลอดภัยด้านไซเบอร์เพื่อให้ธุรกิจสามารถดำเนินต่อไปได้อย่างมีประสิทธิภาพตลอดไป.

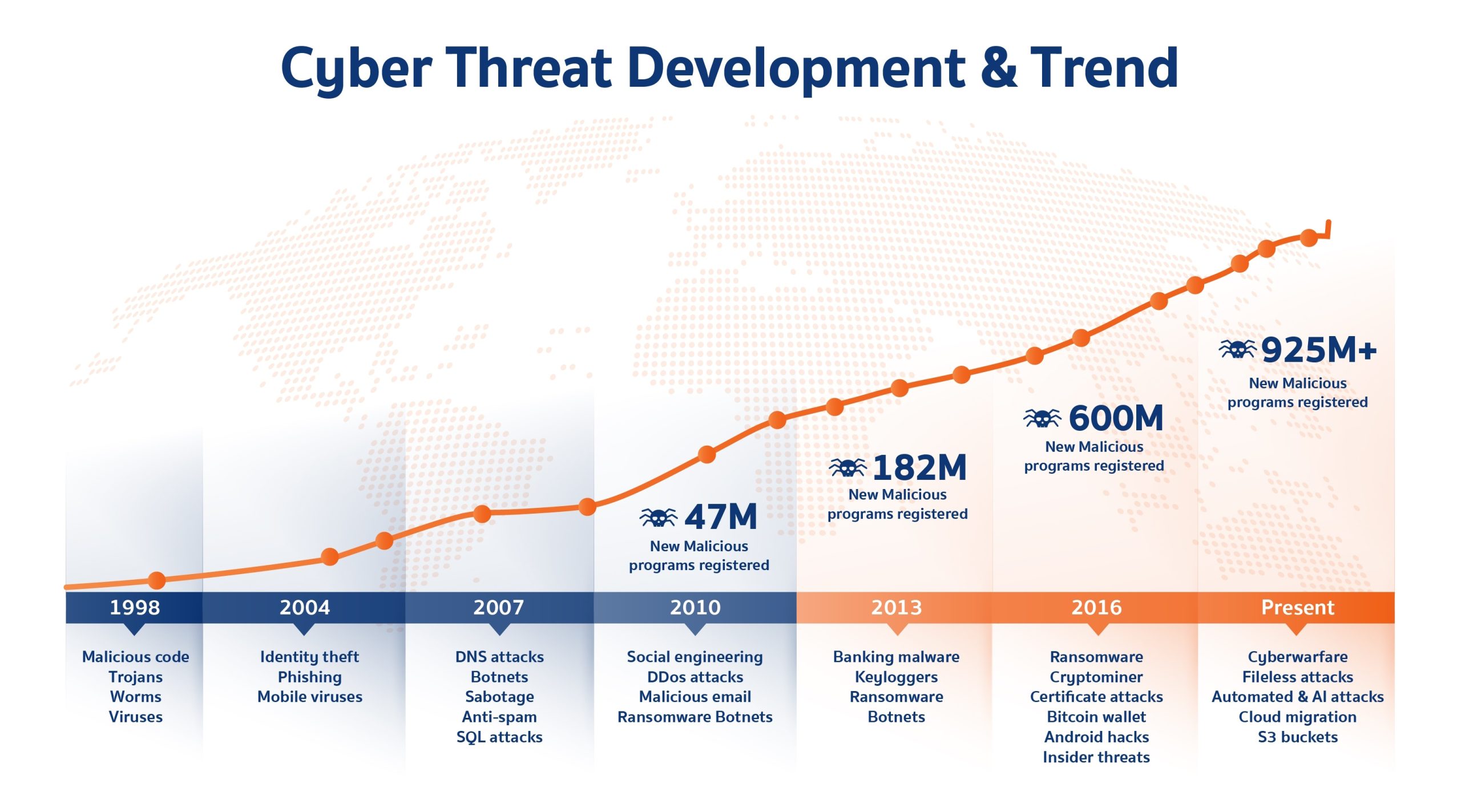

ภายใต้การเพิ่มขึ้นอย่างรวดเร็วของภัยคุกคามไซเบอร์ (Cyber Threat & Cyber Crime) ส่งผลกระทบโดยตรงธุรกิจต่างๆ เป็นจำนวนมาก ประกอบกับแผนธุรกิจของบริษัทส่วนใหญ่ยังจำเป็นต้องดำเนินธุรกิจด้วยระบบดิจิตอล (Digital Business) ซึ่งไม่สามารถหลีกเลี่ยงได้ การเป็นเป้าหมายของการโจมตีจากภัยคุกคามไซเบอร์ หลายๆ บริษัทจึงได้ลงทุน จัดหาอุปกรณ์ป้องกันการโจมตีของภัยคุกคามทางไซเบอร์ โดยยังคุ้นเคยกับการจัดซื้อจัดหาในรูบแบบเดิม คือ จัดหาเป็นโครงการเช่นเดียวกับการจัดหาอุปกรณ์เพื่อการต่อเชื่อม (IT Infrastructure) เพื่อสร้างโครงข่ายดิจิตอล

แต่ปัญหาจากภัยคุกคามไซเบอร์ที่มีต่อบริษัทก็ยังไม่หมดไป ประกอบกับยังขาดบุคลากรที่เชียวชาญที่จะใช้ระบบที่จัดหามานั้น ตอบโต้กับภัยคุกคามทางไซเบอร์ ได้อย่างมีประสิทธิภาพ และทันท่วงที และถึงแม้ว่า 4-5 ปีที่ผ่านมาจะเริ่มมี ศูนย์เฝ้าระวังคุกคามไซเบอร์ (SOC : Security Operation Center)ให้บริการบ้างแล้ว แต่ด้วยขีดจำกัดหลายๆ ด้าน การบริการนี้ยังไม่ครอบคลุมวิธีการบริหารจัดการ และโต้ตอบภัยคุกคามไซเบอร์ได้ครบทุกมิติ คือเพียงให้บริการเฝ้าระวัง (Monitor) ตรวจจับ (Detect) และคัดกรองภัยคุกคาม (Investigate) แล้วแจ้งให้ผู้ใช้บริการ (บริษัทฯ) (Incidence Alert) รับช่วงต่อเพื่อดำเนินการขั้นสุดท้ายของการโต้ตอบภัยคุกคามไซเบอร์นั้นๆเอง (CSIRT : Cyber Security Incidence Respond Team ) ด้วยเหตุนี้ในช่วงที่ผ่านมา บริษัทที่สามารถใช้บริการศูนย์เฝ้าระวังคุกคามไซเบอร์ (SOC : Security Operation Center) จึงมีจำนวนจำกัด โดยจะมีเพียงองค์กรหรือบริษัทขนาดใหญ่ที่จะมีศักยภาพ และสามารถมีบุคคลากรผู้เชี่ยวชาญในระดับที่สามารถทำงานในส่วนขั้นสุดท้ายของการโต้ตอบภัยคุกคามไซเบอร์ (Cyber Security Incidence Respond) ได้ ทำให้พบว่าหลายๆบริษัทขนาดกลาง และขนาดเล็กที่จำเป็นต้องเข้าสู่ธุรกิจดิจิตอลจึงมีปัญหาอย่างมากกับการลงทุน เพื่อรับมือกับภัยคุกคามทางไซเบอร์ในปัจจุบัน.